Actueel

Lees hier de laatste updates en blogs over ResultaatGroep.

Kennisavond over Artificial intelligence!

Lees verder

ResultaatGroep collega Dick over zijn werk als ICT-consultant

Lees verder

ResultaatGroep Field Manager Mirella over haar werk en de R1-methode.

Lees verder

ResultaatGroep goes E2E-VC in Berlin

Lees verder

ResultaatGroep Kennisdag 2023

Lees verder

Blog: 5 praktische tips voor de IT Servicedesk

Lees verder

Blog: IGEL en de UD Pocket

Lees verder

Blog: Citrix Virtual Apps & Desktops LTSR versus CR

Lees verder

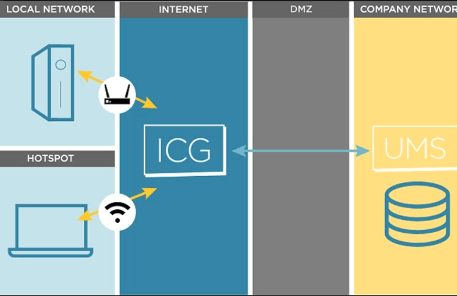

Blog: De IGEL Cloud Gateway en de installatie daarvan

Lees verder

Blog: Prince2 en Agile hebben niets met elkaar te maken en tegelijkertijd ook weer alles

Lees verder

Blog: Wat is Log4j en hoe werkt het?

Lees verder

Verdien je meer dan je krijgt of krijg je minder dan je verdient?

Lees verder

Actos Groep voegt IT dienstverlener ResultaatGroep toe aan haar portfolio

Lees verder

Teammeeting in de kroeg!

Lees verder

Het 2021 Kerstevent van ResultaatGroep

Lees verder

Kies voor meer resultaat

Vragen? Deze beantwoorden we natuurlijk graag. Neem gerust contact met ons op!